Easy peasy

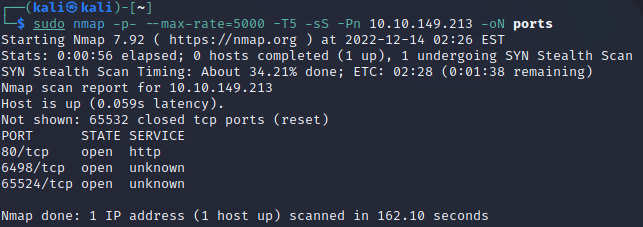

Comenzamos ejecutando el comando para mostrar los puertos que tiene la maquina abiertos:

1

sudo nmap -p- --max-rate=5000 -T5 -sS -Pn 10.10.149.213 -oN ports

comprobamos la versión de lo que se esta corriendo dentro de cada puerto abierto:

1

sudo nmap -p- -T5 -sR -Pn 10.10.149.213

((para hacer todo lo anterior en un solo comando))

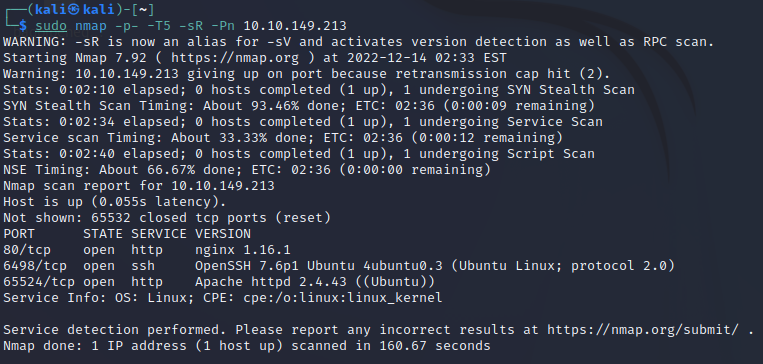

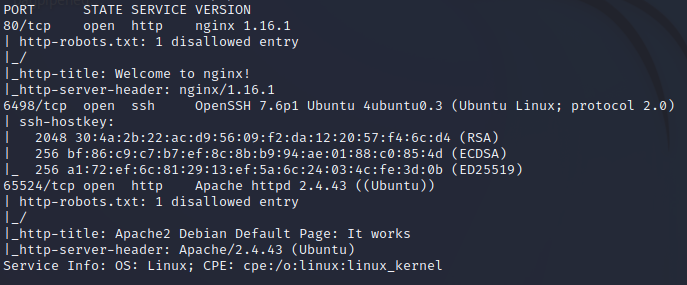

comprobamos los puertos y lo que se esta ejecutando en cada puerto:

1

nmap -sC -sV -p- 10.10.149.213

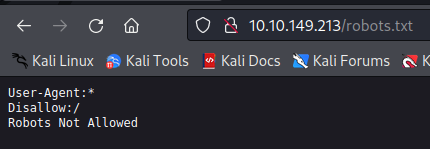

hemos encontrado que en el puerto 80 tenemos un http con un archivo robots.txt asi que comprobamos el contenido de este:

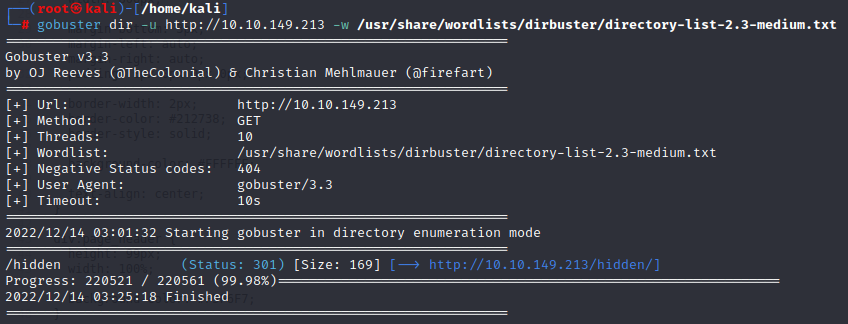

usamos el gobuster para hacer fuerta bruta a los directorios:

1

gobuster dir -u [http://10.10.149.213](http://10.10.149.213/) -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

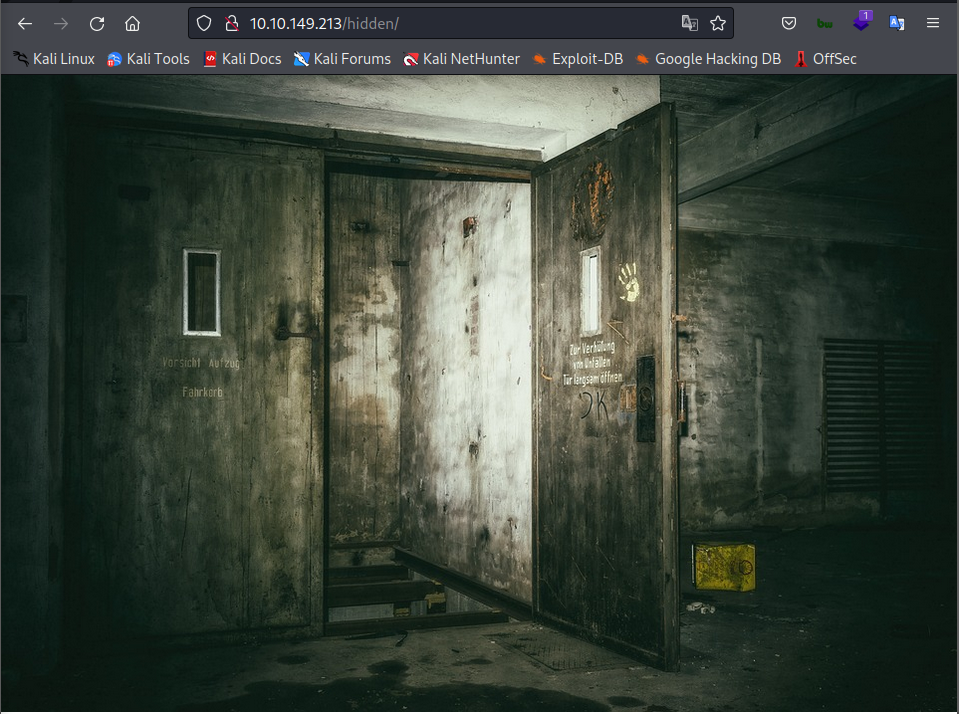

Nos ha mostrado el directorio de hidden, nos vamos al navegador para ver que es:

La inspeccionamos y no encontramos nada asi que volvemos a repetir el comando gobuster con el directorio hidden:

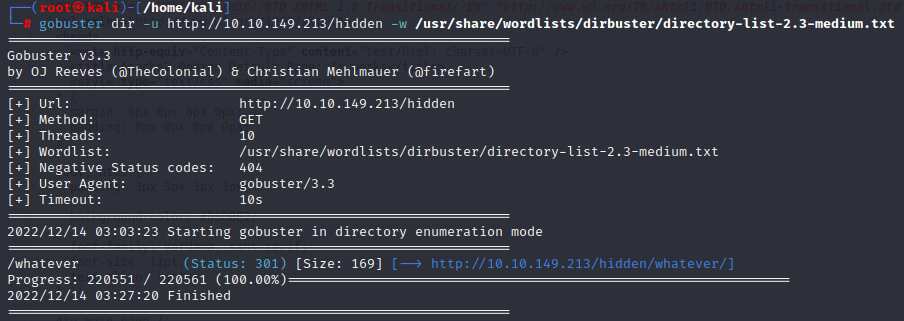

gobuster dir -u http://10.10.149.213/hidden -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

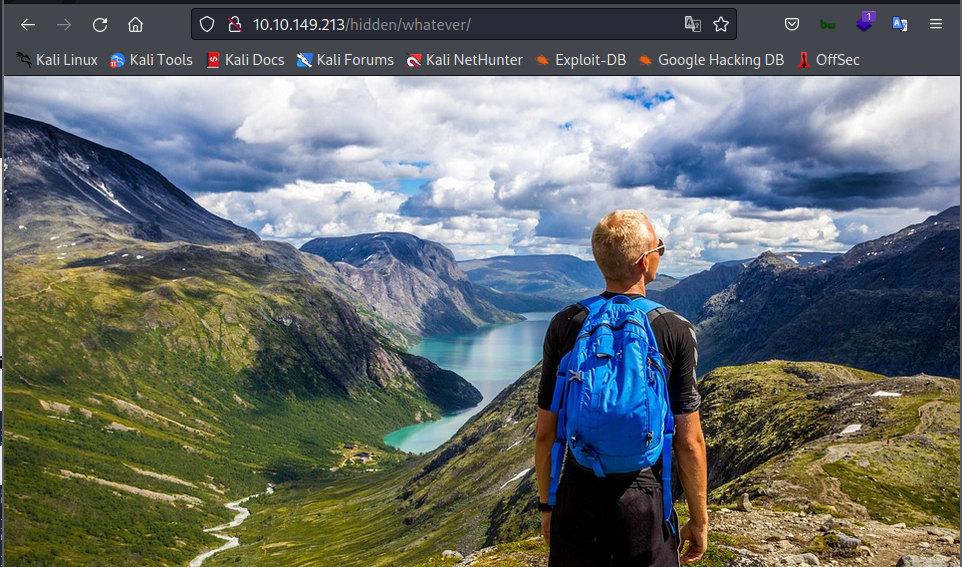

Esta vez nos saca el subdirectorio whatever, volvemos al navegador para ver que nos muestra:

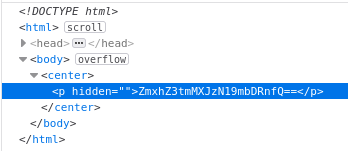

lo inspeccionamos y nos muestra esto:

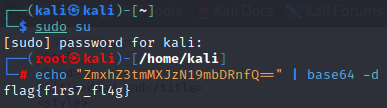

Al ver los == del final suponemos que esta codificado en base 64 asi que vamos a descodificarlo:

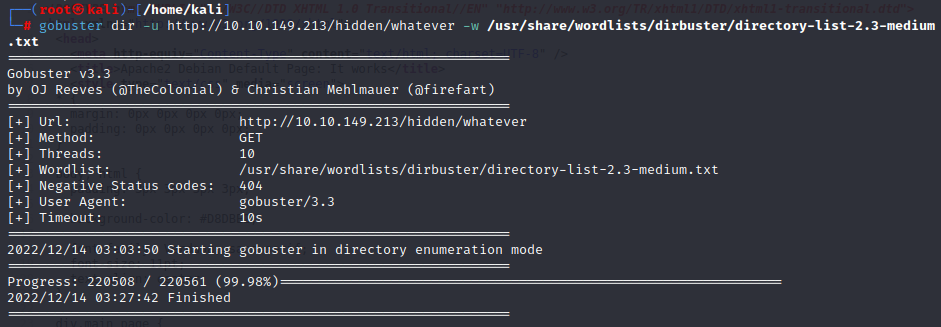

ejecutamos el comando gobuster para ver si hay más directorios:

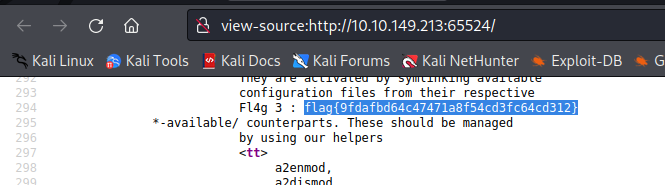

Ahora vamos a atacar el otro puerto con http que hemos descubierto, para ello nos vamos al navegador y buscamos la web que hay en ese puerto y le damos a inspeccionar:

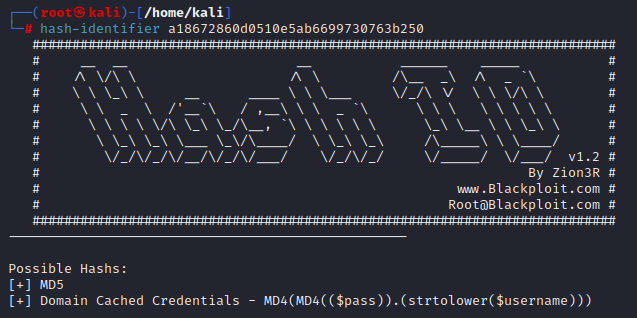

Accedemos al archivo robots.txt y nos aparece un hash, vamos a identificarlo, saber su tipo:

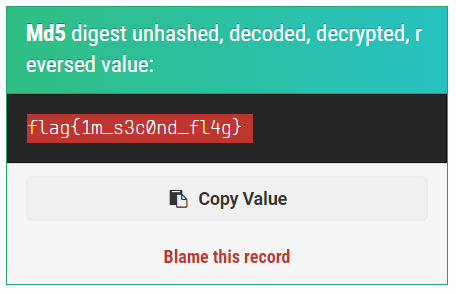

Vemos que es un posible MD5 asi que nos vamos al navegador y lo desencriptamos:

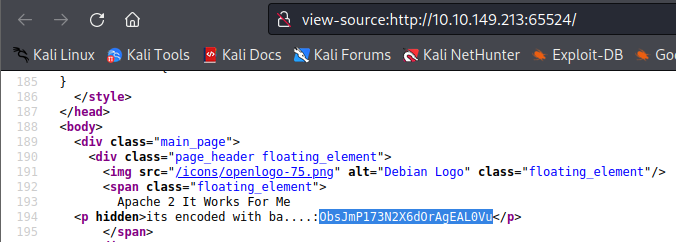

Probamos suerte y buscamos en la fuente de la pagina por hidden y nos aparece dicho hash:

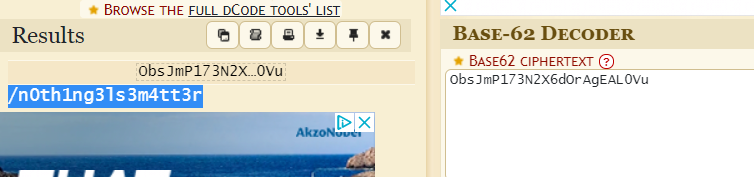

(en este caso tendriamos que probar muchos hashes para saber que tipo es pero sabemos que es base62)

Nos vamos al navegador para desencriptarlo:

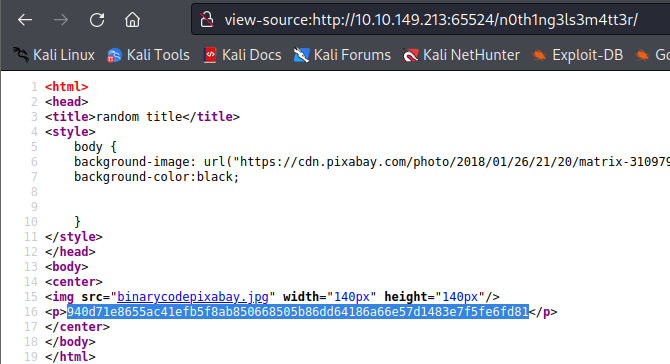

Nos vamos al navegador y probamos esa ruta, inspeccionamos la pagina:

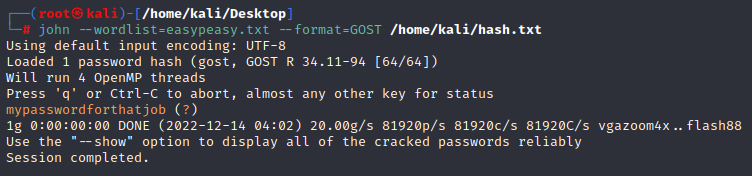

Copiamos ese hash en un archivo y se lo pasamos al john para descifrarlo junto con el archivo que nos ha proporcionado la pagina:

Volviendo a la ultima inspeccion nos descargamos la imagen que tenemos.

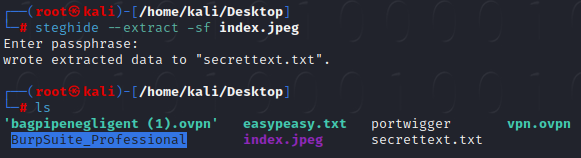

La inspeccionamos con el comando steghide:

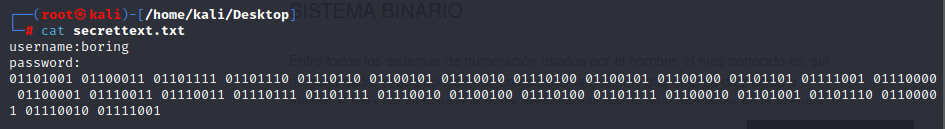

Miramos lo que contiene el archivo que hemos sacado:

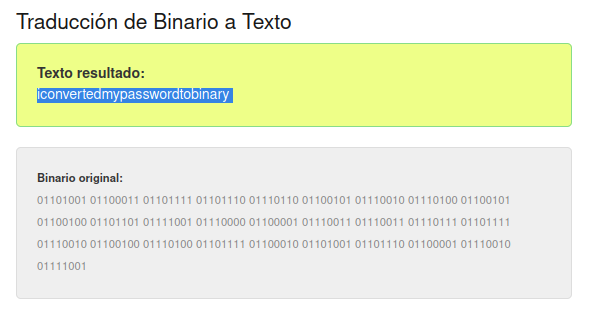

Decodificamos el binario:

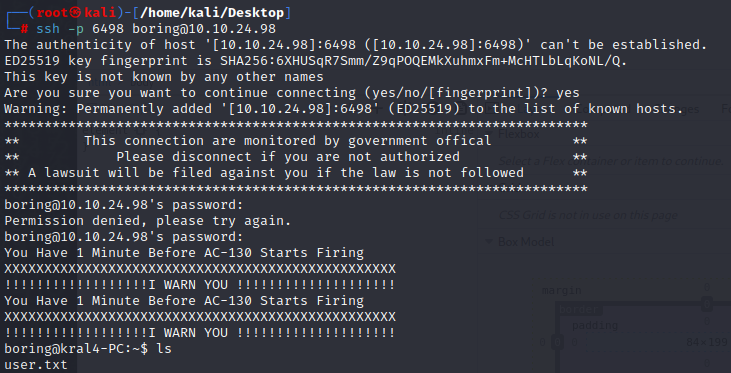

Y probamos este usuario con esa contraseña para el ssh:

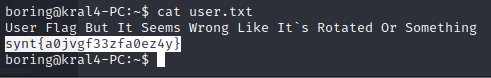

Vemos que tenemos un archivo de usuario, le hacemos un cat:

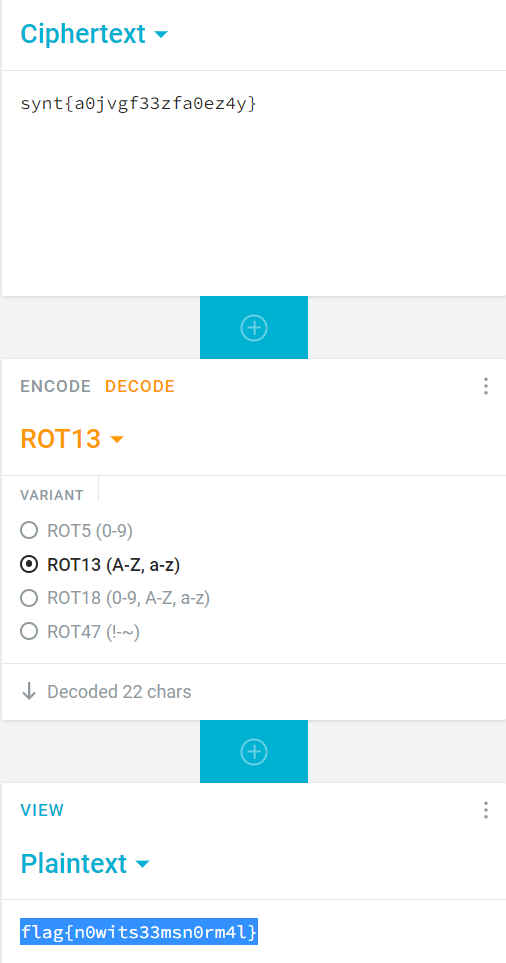

Tenemos una flag pero esta codificada, contamos las letras que hay desde la s hasta la f y sacamos como descodificarla:

CONTINUARA…