Comenzamos buscando los puertos abiertos:

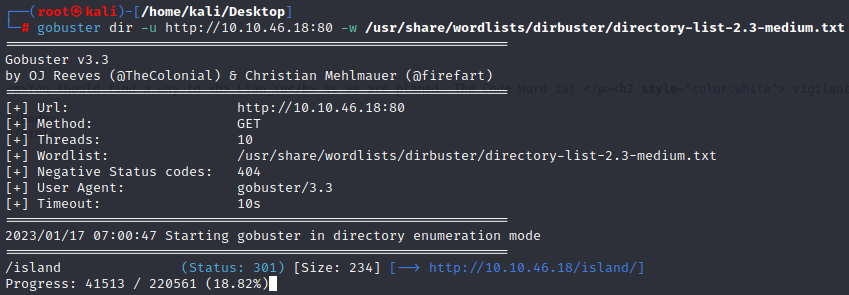

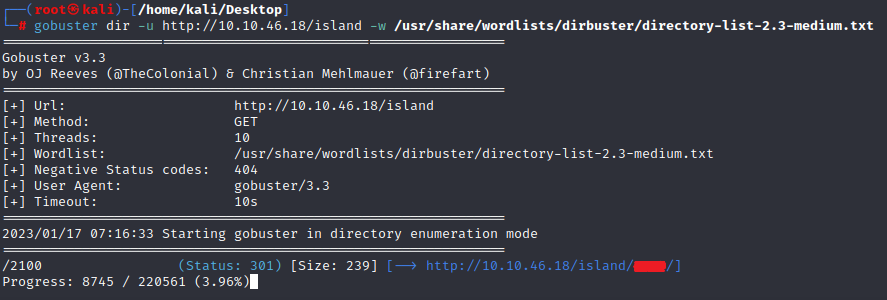

Ahora si podemos comenzar con la primera pregunta, para ello vamos a usar gobuster para listar los directorios de la página que tiene activa en el puerto 80:

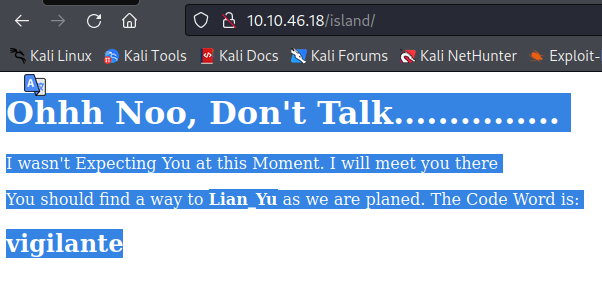

Nos ha sacado ese directorio así que comprobaremos que nos aparece en el navegador:

Por ahora no nos ofrece nada interesante así que volveremos más tarde.

Seguimos usando el gobuster con este directorio para ver si nos saca algo más:

Aquí tenemos la primera flag.

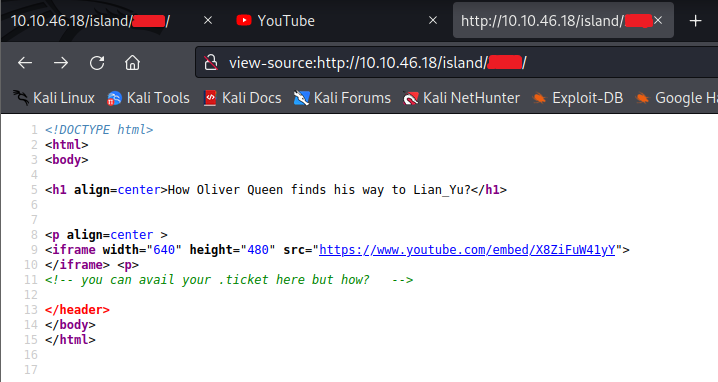

Nos vamos al navegador e inspeccionamos la página para ver que nos dice:

Nos dice que podemos validar nuestro .ticket…

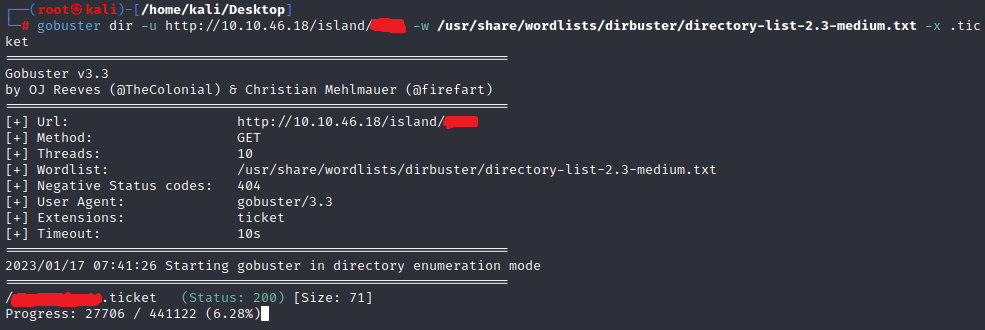

Vamos a buscar con gobuster esta extensión en esta página:

Aquí tenemos la segunda flag.

Accedemos a este archivo desde el navegador y nos muestra lo siguiente:

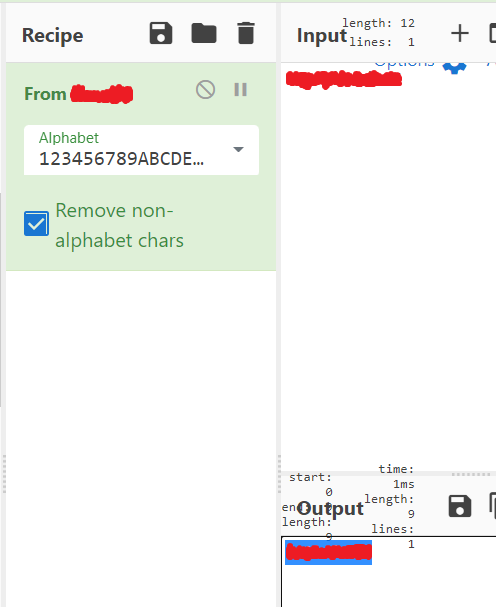

Buscamos en que está cifrado y lo desciframos:

Aquí tenemos la tercera flag.

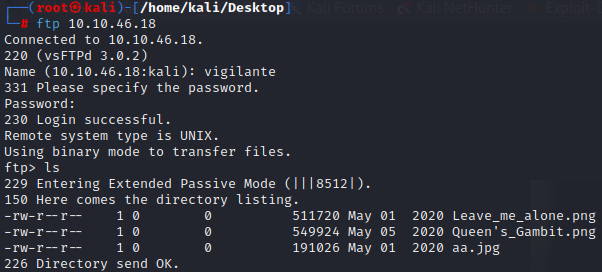

Como vimos al principio hay un ftp en el puerto 21, pues probemos el usuario que hemos encontrado en island con la contraseña que acabamos de descifrar:

Nos pasamos las tres fotos a nuestro, ya que estamos aquí vamos a investigar que hay más, para ello nos moveremos de directorio para saber si hay más usuarios:

Vemos que existe otro usuario más:

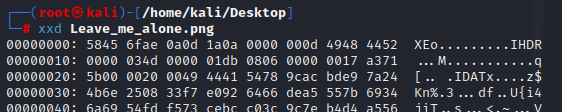

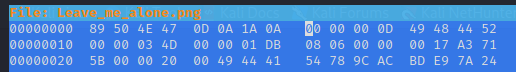

Salimos del ftp y volvemos a investigar las fotos, comprobamos que se abren todas menos una, vamos a ver su código para ver si coincide con el .png:

Vemos que no coinciden así que vamos a modificarlos para ponerlos bien, para ello ejecutaremos la herramienta hexeditor y lo cambiamos por los correspondientes con .png:

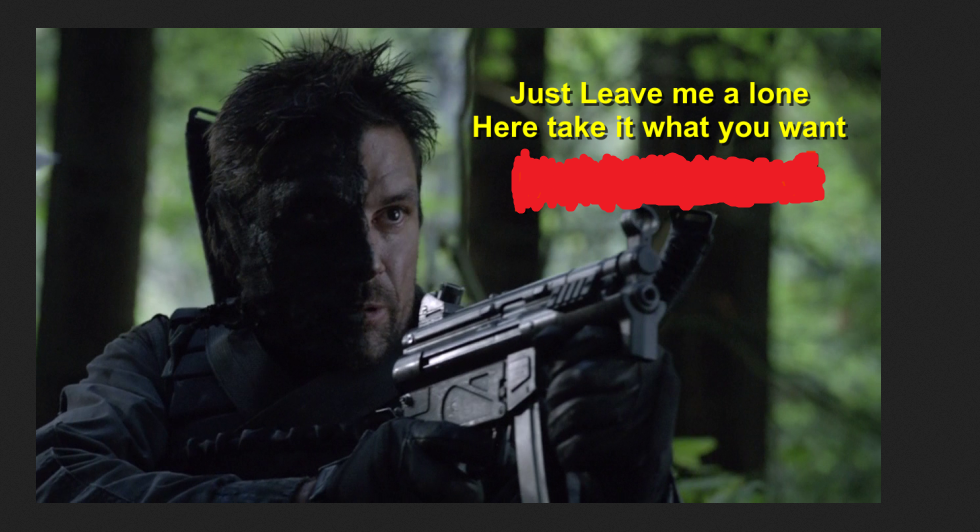

La abrimos y vemos que ahora si nos abre y que nos da una contraseña:

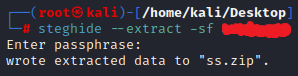

Vamos a probar esta contraseña para sacar los metadatos de las imágenes, vemos que una de ella nos saca un zip:

Lo extraemos y obtenemos dos archivos:

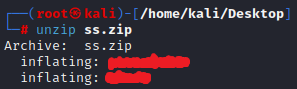

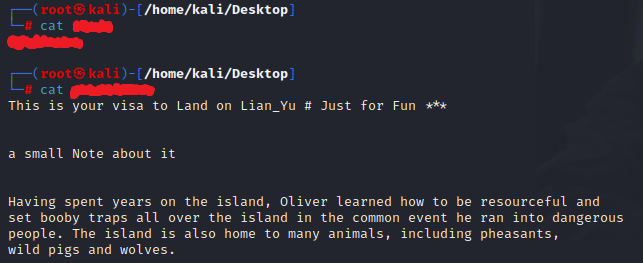

Vemos el contenido de los dos y observamos que uno de ellos tiene una contraseña, puede que sea la contraseña del ssh así que aquí tenemos la cuarta flag:

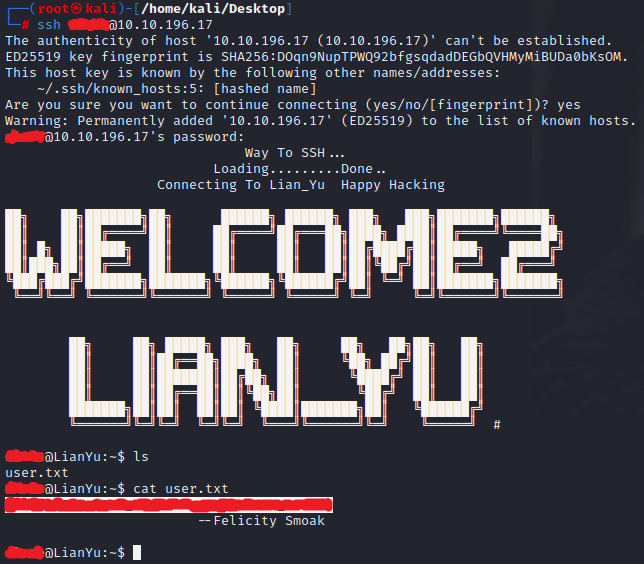

Ahora con el usuario que encontramos en ftp y la contraseña encontrada en este archivo vamos a conectarnos a ssh, al acceder comprobamos que hay un archivo, user.txt, le hacemos un cat y obtenemos la quinta flag:

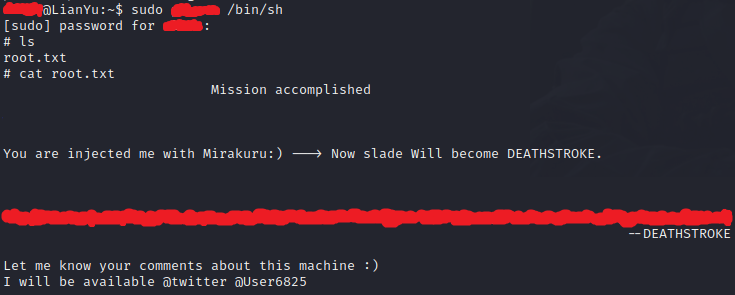

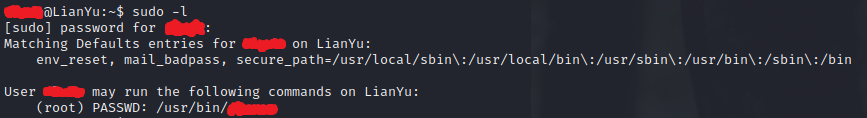

Ya solo nos queda escalar privilegios para encontrar el archivo root.txt, para ello usamos sudo -l para saber que podemos ejecutar con privilegios:

Buscamos en la pagina de gtfobins algo que nos ayude a escalar a través de esto y lo ejecutamos, encontramos el archivo root.txt, le hacemos un cat y encontrasmo la última flag: